키사이트 익시아 솔루션 사업부는 세 번째 연례 보안 보고서를 발행했다. 익시아의 ATI Application and Threat Intelligence) 리서치 센터는 매년 가장 흥미롭고 주목을 끌었던 인터넷 보안 트렌드를 요약하여 발표한다. ATI 데이터 분석을 통하여 조직이 개선할 수 있는 부분의 이해를 도우며, 트렌드를 분석하여 가장 이슈가 될 사항을 예측한다. [편집자 주]

2018년 5대 보안에 대한 통찰력

2018년에는 일부 새로운 공격뿐 아니라, 이미 널리 알려진 미패치 취약성을 통합하기 위해 많은 수정이 이루어져 이전 공격에 대한 정보 또한 그대로 기억하고 있다.

1. 소프트웨어 보안 결함으로 인해 대부분의 제품 취약성이 발생한다

2018년에 소프트웨어 보안 결함으로 인해 기록적인 보안사고가 발생했다. 이전보다 더 많은 새로운 장치가 있었지만, 위협을 제한하거나 막을 수 있는 적절한 조치없이 설계되고 배포된 장치 또한 많았다.

이는 특히 악의적인 행위자가 SQL 인젝션 및 크로스 사이트 스크립팅 취약점을 악용했던 웹 애플리케이션 경우에 더욱 그러했다. 이 두 가지 웹 공격 벡터의 사용은 일반적인 스팸 공격에서 자동화된 원격 공격에 이르기까지 전 세계적으로 취약한 서버를 통제하는 모든 범위의 공격을 처리할 수 있다.

제로 데이 공격으로 인해 취약점 노출을 방어하려는 IT 보안 팀보다 해커들이 유리해졌다. 일부 오픈 소스 조직은 일반적으로 사용되는 웹 개발 프레임 워크 내에서 보안 제어 및 대책을 표준화하여 취약점을 사전에 완화하려고 했다. 그러나, 코드 조각화(code fragmentation)로 인해 이러한 주요 개선 사항이 광범위한 문제를 해결하기 어렵게 되었다.

코드 쉐어링은 다른 위험도 수반한다. 예를 들어, 최근 연구(1. https://laurent22.github.io/so-injections)에서 인기있는 코딩 사이트인 Stack Overflow에서 코드 조각을 검사했다. 연구에 따르면 많은 스택 오버 플로우 응답에 보안 취약성이 발견되었다. 개발자는 일반적인 보안 설계 결함에 대한 모든 코드의 유효성을 검사해야 한다.

이 문제를 해결하기 위해서는 웹 개발자와 시스템 설계자가 보안 모범 사례에 대해 교육을 받아야 한다. 개발자가 소프트웨어 설계 모범 사례를 채택할 때까지, 공격자는 Equifax의 경우와 같이, 때로는 규모에 따라 상당한 영향을 초래하는 벡터를 계속 악용할 것이다.

최근 취약한 소프트웨어 보안 사례로 인한 악용 사례는 다음과 같다:

* 안드로이드 디버깅

* 아파치 스트럿츠(Apache Struts)

* 시스코 스마트 설치

Gabriel Cirlig가 2018년 블로그 포스트(2. https://www.ixiacom.com/company/blog/trinity-p2pmalware-over-adb)에 게시한 것과 같이 수많은 안드로이드 장치에는 디버깅이 기본적으로 설정되어 있거나, 인식되지 않은 사용자가 사용할 수 있는 디버깅 기능이 있다. 이로 인해 루트 액세스가 인터넷에 노출되는 수천개의 기기가 피해 대상이 될 수 있다. 트리니티 멀웨어는 이러한 제품의 약점을 이용하여 클립토 마이너(crypto-miner)를 장치 여러 곳에 배치했다.

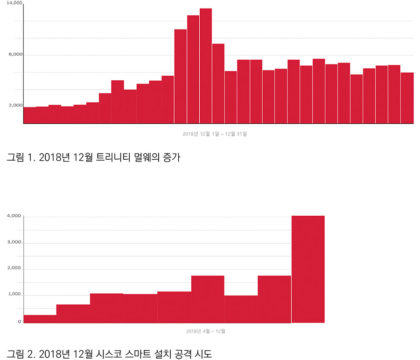

소프트웨어 취약성이 발견된 경우 얼마나 오랜 동안 해커들의 관심의 대상이 될까? 그림 1을 통하여 이 질문에 대한 답을 찾을 수 있다. 트리니티 멀웨어는 2018년 여름, 안드로이드 루트 취약성을 노출하였고 이에 대한 공격자의 관심은 수 개월 이후까지 지속되었으며, 익시아의 허니팟에서는 2018년 12월에도 매일 수 천 건의 공격 시도를 관찰했다.

아파치 스트럿츠(Apache Struts) 취약점(CVE-201811776) 역시 인터넷에 지속적인 악영향을 미치고 있다. 이 취약점은 2017년에 발견된 것과 유사하며, Equifax 해킹 대란으로 1억 4천 3백만명의 민감한 데이터가 노출되었다.(3. https://www.bugcrowd.com/threat-report-apache-strutscve-2018-11776/) 이러한 취약성은 수천 개의 웹 애플리케이션을 위험에 빠뜨린다. 악의적인 행위자는 클립토재킹 스크립트로 취약점을 악용하여 서버를 감염시키고, 장치를 손상시키고, 클립토 마이닝 멀웨어로 장치를 감염시켰다.

2. 인간이 가장 약한 링크다

최근 피싱 시도에 대한 많은 메뉴얼(예: John Podesta/U.S.Democratic National Committee hack1)이 작성되었다. 누구나 알고 있듯이, 잘 짜인 피싱 시도는 아무리 기술에 정통한 전문가라도 실수로 네트워크를 손상시킬 수 있게 한다. 공격자가 피싱 공격을 성공하게 되면, 대상 시스템에 멀웨어를 떨어뜨린다. 이후에 공격자는 네트워크 내에서 더 높은 가치의 시스템으로 이동하려고 할 것이다.

인간 벡터에 대한 보안은 다음의 조합이 필요하다:

* 야생에 존재하는 위험에 대한 사용자 교육

* 네트워크 에지를 통과하려는 피싱과 멀웨어를 탐지하고 차단

* 피싱 공격이 성공할 경우 엔드 포인트 감염 시도 차단

* 이전 기술 실패의 경우 래터럴 무브먼트(lateral movement)를 감지하고 차단

2018년 익시아 시스템은 야생에서 666,618건의 피싱 페이지를 발견했으며, 멀웨어에 의해 호스팅되거나 감염된 8,546,295의 페이지를 탐지했다. 분명한 것은 주변 보안이 약한 조직은 노출에 취약하다. 한 번의 잘못된 전자 메일이나 하이퍼 텍스트의 클릭으로 인프라가 공격받을 수 있다. 이러한 공격을 수행하는 감염된 많은 페이지가 수 시간 또는 며칠 만에 다운되는 반면에, 일부 멀웨어 샘플은 폐기된 웹 사이트에서 수년 동안 온라인 상태로 유지된다. 한 가지 좋은 예는, Cerber 랜섬웨어의 이전 버전을 제공하는 웹 페이지이다. 익시아가 2017년 11월 21일에 처음 발견했지만, 아직도 온라인 상태이다.

이 특정 공격자는 더 이상 활동하지 않지만, 멀웨어의 레거시는 그대로 유지되어 재활용 링크를 받는 모든 사용자들에게 감염된다.

3. 사이버 위생이 사상 최악이다

2018년에 많은 보안 침해를 초래한 코드나 구성을 만든 것은 IT 제품 공급 업체였지만, 그에 대한 비난은 IT 운영 및 보안 담당자들도 함께 받아야 했다. 보안 담당자가 아키텍처 취약성을 해결하고 패치를 적용하지 않았기 때문에, 잘 알려진 공격과 공격 벡터가 계속 성공할 수 있었다.

이러한 실수의 두 가지 주요 요인은 최신 패치에 대한 무지와 적시에 패치가 배포되지 않은 것이다. 두 가지 요인 모두 비즈니스 취약성을 야기시킵니다. 2018년 피해 사례는 새로운 버전의 멀웨어나 공격 방법에 의한 것이 아니었다. 즉, 2018년에는 패치되지 않은 취약성을 대상으로 하는 기존 공격이 다시 성공적이었던 것으로 나타났다.

다음은 이러한 유형의 공격에 대한 몇 가지 예다:

* 지속적인 무차별 공격(무차별 공격을 받을 수 있는 공용 시스템)

* 이터널블루(2017년 공개)

* Dahua 디지털 비디오 레코더(5세 취약성)

* CVE-2009-4140, 2009년 웹 애플리케이션 취약점

무차별 공격은 인터넷 상에서 20년 동안 지속되었고, 장치가 급증함에 따라 계속해서 증가한다. 원격 무차별 공격은 일반적인 사용자 이름과 암호를 반복적으로 추측하는 작업이 포함된다. 종종 웹 애플리케이션, 원격 데스크톱 세션이나 수신 서비스(예: Secure Shell 또는 Telnet)의 관리 콘솔이 이러한 유형의 공격 대상이 된다. 이는 세계에서 가장 큰 장비로부터 우리 주위 어디에나 있는 수백만 개의 소형 장치에 이르기까지 거의 모든 유형의 장치에 해당된다. 특히 IoT 엔드포인트는 이 범주에 많은 취약성이 있다.

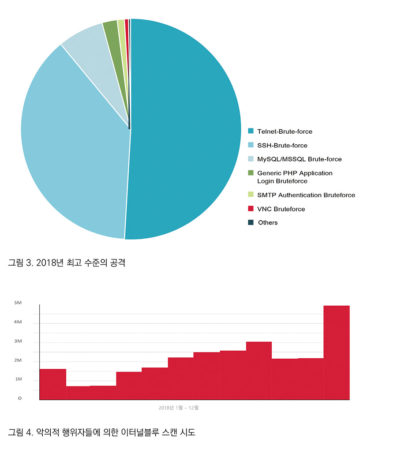

해커들은 Telnet과 SSH를 가장 자주 무차별 공격했다. IoT 대상 봇넷(예: Mirai 및 클론)은 이 두 프로토콜을 대상으로 한다. 그러나, 아래 그래프(그림 3)에서 알 수 있듯이, 기본 자격 증명이나 취약한 자격 증명을 사용하는 모든 서비스가 위험하다.

무차별 공격을 방어하는 데에는 여러 가지 솔루션이 있다:

* 서버의 원격 관리를 위해 공용/개인 키 사용

* 원격 관리를 위한 2단계 인증

* 임베디드 디바이스(IoT)를 위해 일회성 암호 사용

* 사용자 지정 암호로 사용자가 활성화를 할 때까지 원격 액세스를 사용하지 않도록 설정

급증하고 있는 공격 중, 잘 알려진 또 다른 공격은 이터널블루(CVE-2017-0144)입니다. 2017년 5월 악명 높은 워너크라이 멀웨어는 이터널블루를 사용했다.

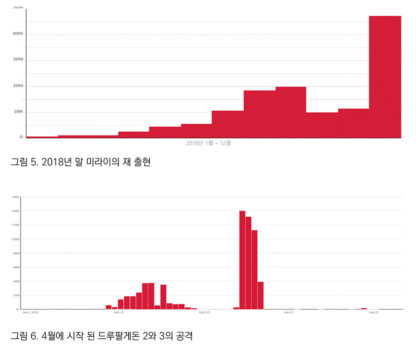

이터널블루가 새로운 공격이 아님에도 불구하고 2018년에도 그 기세는 여전히 지속되고 있다. 이 취약점은 윈도우7이나 이전 버전을 실행하는 호스트에만 영향을 미친다. 악의적 해커들은 2018년 내내 취약한 시스템을 집중적으로 스캔했다. 이 취약점에 대한 검색 시도는 2018년 1월 보다 2018년 12월에 3배 더 많았다.(그림 4)

미라이(Mirai) 및 기타 봇넷은 Dahua DVR 비디오 카메라 등 5년 이상 된 취약점을 계속 스캔합니다. 많은 피해자들은 자신들의 피해를 사항을 인지하지 못하고 있다. 익시아는 미라이에 기반을 둔 봇이 퍼지기 시작하자 마자 추적했다. 익시아 솔루션은 패킷 속성을 기반으로 명령과 제어, 예외 뿐 아니라 봇 자체도 식별한다.

4. 보안 취약점 공개는 양날의 검이다

취약성 보고는 벤더와 소비자가 보안 결함을 식별하는 데 도움이 된다. 보안 엔지니어가 제로 데이 취약점, 보안 위협 또는 기타 악용 사례를 발견하면 정보를 신속하게 공유함으로써 벤더가 코드를 수정하고, IT 팀이 네트워크를 보호할 수 있다. 그러나, 취약점 보고는 해커들에게도 정보가 되며, 해커들은 벤더나 기업 IT 보다 빨리 행동할 수 있다. 익시아는 새로운 취약점이 공개된 이후에 보안 공격이 더 성공적이었음을 관찰했다.

다음은 해커가 벤더와 IT 팀 보다 빠르게 행동했던 악용 사례다:

* 미라이(Mirai)

* 드루팔게돈(Drupalgeddon)

* D-Link DSL-2750B 원격 코드 실행 취약점

2016년을 강타한 미라이(Mirai) 봇넷은 원래 Telnet에서 수신하는 임베디드 장치를 대상으로 무차별적 공격을 가했다. 미라이 소스코드는 오픈 소스 커뮤니티에 공개되어 무차별 SSH 공격을 사용하는 여러 모방 버전을 생성하고, 다른 여러 임베디드 장치의 취약점을 통합하여 침해율을 높였다. 미라이 파생 모델은 인터넷상의 활성 봇넷 목록에서 여전히 높은 순위에 있으며, 임베디드 리눅스 시스템에 대해 지속적으로 진화하고 있는 위협이다.(그림 5)

원래 CVE-2014-3704라고 하는 드루팔게돈(Drupalgeddon)은, 드루팔(Drupal) 웹 프레임 워크를 대상으로 하는 SQL 주입 취약점이다. 지난 해 연구진은 드루팔게돈2와 3이라고 하는 이와 유사한 위험한 결함을 발견하고 적절한 대처와 함께 공개했다.

드루팔게돈2(CVE-2018-7600). 연구진은 개발 팀에게 공격 세부 사항을 공개하기 전에 패치를 제작하고 배포할 시간을 주며 경고했다. 비공개 통보 후, 연구진은 2018년 4월 12일과 4월 25일 각 취약점을 악용하는 데 필요한 정보를 공개했다. 그림 8에서 볼 수 있듯이 공격 시도는 빠르게 이어졌다.

이 두 가지 취약점에 대한 관심이 줄어든 주된 이유는 신속한 패치 프로세스가 타겟이 될 수 있는 대상의 수를 빠르게 감소시켰기 때문이다.

2018년 5월 25일, D-Link DSL-2750B 라우터의 취약점을 악용한 새로운 툴이 등장했다. 공격자는 신속하게 새로운 툴을 점유하고, 취약점을 악용하려고 했다. 새로운 버전의 미라이 클론의 취약점을 타겟으로 하는 해킹시도가 8월과 9월에 최고조에 달했다.

5. 2018년 새로운 절정에 도달한 클립토재킹(Crypto-jacking) 활동

익시아는 2017년 연례 보안 보고서에서 클립토 마이너(crypto-miner)의 증가를 예상했다. 이러한 추세가 나타났을 뿐 아니라, 해커들은 여러 가지 전형적인 공격을 결합하여 자율적인 멀웨어를 배포하여 내부적으로 확산할 수 있었고, 클립토 마이닝 전용의 대규모 섀도우 네트워크를 구축할 수 있었다. 익시아 허니팟은 이터널블루(EternalBlue) 스캔을 실행하고 성공하면 네트워크에 클립토 마이너를 두는 몇 가지 새로운 공격을 포착했다.

2018년 암호 화폐(cryptocurrency) 가치의 상승은 새로운 형태의 컴퓨팅 리소스 수익 창출을 주도했다. 기존의 멀웨어는 손상된 시스템에서 가치 있는 무언가를 찾으려고 했고, 종종 데이터 값을 지불했다. 클립토 마이닝을 통해 손상된 시스템 자체가 암호 화폐의 마이닝을 통해 가치를 제공한다. 악의적 행위자에게는 몸값을 지불하거나 다른 가치 있는 것을 훔치는 것보다 암호 화폐를 채굴하는 것이 더 쉽다. 탐지 기능은 익명의 암호 화폐를 이용하므로 해커에게 위험 부담이 거의 없다.

이렇게 위험도가 낮고, 보상도가 높은 환경은 랜섬웨어가 더 이상 공격의 선택 사항이 아니라는 것이다. 대신, 새로운 공격은 최대한 많은 호스트에 마이너(miner) 멀웨어를 설치하고 배포를 자동화하는 데 초점을 맞추고 있다.

클라우드 구성 오류로 인해 2018년에 많은 데이터가 유출되었다. 대부분의 경우, 조직에서는 개인 식별 정보(PII)를 Amazon S3 데이터베이스에 저장했다. 일반 텍스트 스토리지는 해커들에게 데이터베이스를 노출시키는 사용자 오류와 결합되어 2018년에 경제적 손실이 큰 데이터 유출 사고가 있었다. 사용자 실수로 인해 일부 사건이 발생하기도 하지만, 보안 모범 사례에 대한 이해가 부족하여 발생하는 경우도 있다. 클라우드 보안 팀은 온프레미스 IT 보안 팀과 더욱 긴밀하게 협력하여, 수년간 온프레미스 IT 애플리케이션 구현에서 얻은 모범 사례를 활용할 수 있다.

클라우드 기술이 다르다는 것이 PII를 위반하는 변명이 될 수 없다. 따라서 귀하가 선택한 기술 플랫폼이 개인 식별 데이터를 위반했을 때 부과되는 벌금을 피할 수는 없다.

“2019년 보안 감시 전망(링크)“으로 계속됩니다.

[kaya_qrcode ecclevel=”L” align=”alignleft”]

![[심층분석] AI 데이터센터가 삼킨 메모리 시장, ‘슈퍼사이클’ 넘어 ‘구조적 격변’ 시작됐다 [심층분석] AI 데이터센터가 삼킨 메모리 시장, ‘슈퍼사이클’ 넘어 ‘구조적 격변’ 시작됐다](https://icnweb.kr/wp-content/uploads/2026/01/memory-market-3player-1024web.png)

![[심층기획] 클라우드를 넘어 ‘현장’으로… 인텔, 산업용 엣지 AI의 판을 흔들다 [심층기획] 클라우드를 넘어 ‘현장’으로… 인텔, 산업용 엣지 AI의 판을 흔들다](https://icnweb.kr/wp-content/uploads/2026/01/Perplexity-image-Edge-AI-industry1b-700web.png)

![[심층기획] AI가 다시 쓴 글로벌 혁신의 방정식… “속도전 끝났다, ‘신뢰’와 ‘질’로 승부하라” [심층기획] AI가 다시 쓴 글로벌 혁신의 방정식… “속도전 끝났다, ‘신뢰’와 ‘질’로 승부하라”](https://icnweb.kr/wp-content/uploads/2026/01/Gemini_Generated_Image_100-innovation-1024web.png)

![[피플] “생성형 AI 넘어 ‘피지컬 AI’의 시대로… 2026 하노버메세, 제조 혁신의 해법 제시” [피플] “생성형 AI 넘어 ‘피지컬 AI’의 시대로… 2026 하노버메세, 제조 혁신의 해법 제시”](https://icnweb.kr/wp-content/uploads/2026/02/R41_0775-HM26-von-press-900web.png)

![[이슈] 스마트 제조의 방패 ‘IEC 62443’, 글로벌 산업 보안의 표준으로 우뚝 [이슈] 스마트 제조의 방패 ‘IEC 62443’, 글로벌 산업 보안의 표준으로 우뚝](https://icnweb.kr/wp-content/uploads/2025/07/OT-security-at-automotive-by-Gemini-Veo-1024x582.png)

![[기자칼럼] 제어반의 다이어트, ‘워크로드 컨버전스’가 답이다… 엔지니어를 위한 실전 팁 7가지 [기자칼럼] 제어반의 다이어트, ‘워크로드 컨버전스’가 답이다… 엔지니어를 위한 실전 팁 7가지](https://icnweb.kr/wp-content/uploads/2026/01/generated-edge-AI-4-in-1-01-1024web.png)

![[그래프] 국회의원 선거 결과 정당별 의석수 (19대-22대) 대한민국 국회의원 선거 결과(정당별 의석 수)](https://icnweb.kr/wp-content/uploads/2025/04/main-image-vote-flo-web-2-324x160.jpg)